Rada Standardów Bezpieczeństwa PCI (PCI SSC) opublikowała pod koniec marca wersję 4.0 standardu bezpieczeństwa danych PCI (DSS), rozpoczynając tym samym przejście z wersji PCI DSS v3.2.1, która zostanie wycofana 31 marca 2024 roku. Niektóre nowe wymagania mogą wejść w życie dopiero w 2025 roku, ale to nie powód, aby je odkładać. PCI DSS v4.0 został zaprojektowany tak, aby uwzględnić pojawiające się zagrożenia, wprowadzając szereg zmian – 77 z nich oznaczono jako zmieniające się i/lub nowe wymagania.

Chociaż wiele uwagi poświęca się bardziej technicznym wymogom, takim jak utwardzanie sieci (wymagania 1 i 2), ochrona danych kont (wymagania 3 i 4) oraz nakaz wdrożenia wieloczynnikowego uwierzytelniania (MFA) dla wszystkich dostępów do środowiska danych posiadaczy kart (wymaganie 8), istnieją inne sekcje, które należy rozważyć. W szczególności należy zwrócić szczególną uwagę na wymaganie 12, które określa wymagania dotyczące polityki bezpieczeństwa informacji. W rzeczywistości istnieje wiele synergii pomiędzy wymaganiami 8 i 12 – synergia, na którą naszym zdaniem organizacje z branży detalicznej i hotelarskiej powinny zwrócić szczególną uwagę.

Co PCI DSS v4.0 mówi o MFA?

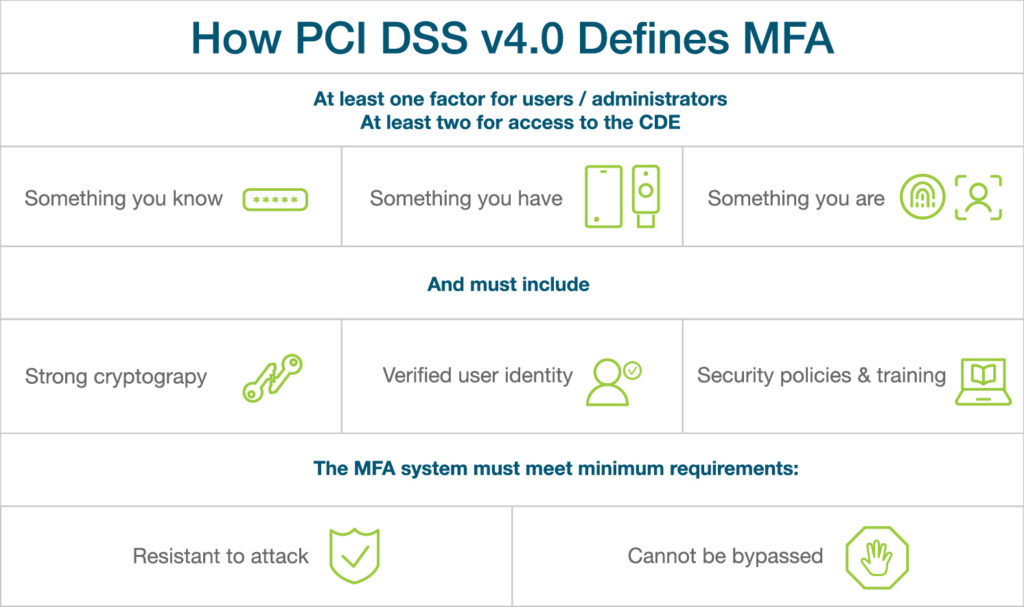

Najpierw przyjrzyjmy się wymaganiu 8 PCI DSS v4.0, które rozszerza wymagania MFA o co najmniej jeden czynnik dla użytkowników i administratorów oraz co najmniej dwa czynniki MFA dla wszystkich dostępów do środowiska danych posiadacza karty (CDE). Te nowe wytyczne są zgodne z NIST Special Publication 800-63. Wymóg w szczególności odwołuje się do FIDO Alliance przy wyborze czynników uwierzytelniania.

Jeśli brzmi to jak „MFA odporne na phishing”, to masz rację. Język w PCI DSS v4.0 w szczególności odnosi się do aktualizacji NIST SP 800-63 dotyczącej MFA odpornej na phishing. Wytyczne te stwierdzają, że wszystkie procesy MFA wykorzystujące współdzielone sekrety są podatne na ataki phishingowe – w tym wspólne czynniki, takie jak hasła, pytania bezpieczeństwa, uwierzytelnianie mobilne (SMS) i karty z paskiem magnetycznym. NIST definiuje silne MFA poprzez wykorzystanie kryptografii klucza asymetrycznego w celu ochrony przed atakami phishingowymi.

Odporne na phishing MFA jest przedmiotem zainteresowania wielu agencji regulacyjnych: niedawny przykład pochodzi od amerykańskiej Federalnej Komisji Handlu (FTC), która podjęła działania przeciwko firmie Drizly za naruszenie danych, które naraziło dane 2,5 miliona konsumentów. FTC wyraźnie zasugerowała wymogi bezpieczeństwa, które należy wziąć pod uwagę – wdrażając MFA, które „nie może obejmować metod uwierzytelniania opartych na telefonie lub SMS-ach i musi być odporne na ataki phishingowe.”

Obecnie jedyne dwa procesy uwierzytelniania, które spełniają powyższe wymagania uwierzytelniania odpornego na phishing dla dostępu do CDE, to:

Firmy z branży detalicznej i hotelarskiej muszą teraz wdrożyć uwierzytelnianie odporne na phishing dla całego dostępu do CDE i muszą dokładnie rozważyć czynniki uwierzytelniania dla innych użytkowników i dostępu administracyjnego.

Obecnie jedynym wyłączeniem z wymogu 8 są konta użytkowników w terminalach POS, którzy mają dostęp tylko do jednego numeru karty w danym momencie, aby ułatwić pojedynczą transakcję. Jednak w tym miejscu musimy uważniej przyjrzeć się wymaganiu 12 – ponieważ wybór czynników uwierzytelniających na każdym poziomie ma ogromny wpływ na to, jak łatwa lub trudna będzie zgodność z wymaganiem 12.

Jak wymagania 8 i 12 są powiązane?

Wymóg 12 PCI DSS v4.0 wyszczególnia potrzebę stworzenia polityki i programów bezpieczeństwa informacji, w tym szkolenia użytkowników, nadzoru nad kontrolą techniczną oraz bieżącej analizy ryzyka. W połączeniu z innymi obszarami PCI (takimi jak mechanizmy antyphishingowe), celem wymogu 12 jest stworzenie i egzekwowanie zasad zarządzania zmieniającymi się zagrożeniami.

Jednym z takich zagrożeń są dane uwierzytelniające (12.3.1), które są podatne na zagrożenia zewnętrzne, niewłaściwe użycie lub dużą rotację personelu. Ponadto, w przypadkach, w których używane są hasła/wyrazy hasłowe, wzrastają wymagania dotyczące zgodności. W handlu detalicznym oznacza to zaznaczanie pola wyboru dla każdego nowego użytkownika POS, że rozumie on w pełni standardy bezpieczeństwa informacji.

Krótko mówiąc: im słabsze MFA, tym większe obciążenie związane z przestrzeganiem przepisów. Dłuższe polityki. Więcej szkoleń dla użytkowników. Więcej kontroli do zarządzania ryzykiem.

Rozwiązanie? Zastosuj silne, odporne na phishing MFA dla wszystkich użytkowników.

Uzasadnienie dla odpornego na phishing MFA dla użytkowników POS

Handel detaliczny i branża hotelarska znajdują się obecnie w pierwszej trójce najbardziej narażonych na ataki branż, przy czym 75% przypadków naruszenia bezpieczeństwa w punktach sprzedaży jest bezpośrednio związanych z atakami socjotechnicznymi lub phishingiem. Podczas gdy niektórzy (nie wszyscy) użytkownicy POS mogą być zwolnieni z wymogów PCI DSS v4.0 dotyczących silnego MFA odpornego na phishing, istnieje potrzeba optymalizacji uwierzytelniania w środowiskach POS i współdzielonych kiosków w celu zapewnienia bezpieczeństwa i łatwości uwierzytelniania.

Stosowanie mniej bezpiecznych metod uwierzytelniania wiąże się ze zwiększonym ryzykiem powodzenia ataków – ataków, które mają wysoką cenę (średnio 3,28 mln USD w handlu detalicznym i 2,94 mln USD w branży hotelarskiej za naruszenie). Teraz organizacje muszą również wziąć pod uwagę wysokie koszty szkoleń z zakresu bezpieczeństwa informacji, kontroli i oceny ryzyka w ramach PCI DSS v4.0.

Wreszcie, istnieje silne dążenie do tego, aby uwierzytelnianie było łatwe dla użytkowników POS, a jednocześnie bardzo bezpieczne. Nie ma ryzyka zapomnienia hasła, codziennego otrzymywania nowego kodu kreskowego w celu zalogowania się do terminali POS lub poświęcania czasu klientowi na uwierzytelnianie. Wyobraź sobie, na przykład, jak czułby się gość, gdyby przedstawiciel recepcji musiał odwołać się do swojego telefonu komórkowego, aby nawiązać kontakt z mobilną aplikacją podczas interakcji z klientem?

Aby dowiedzieć się więcej o dążeniu do modernizacji MFA w handlu detalicznym i hotelarstwie, a w szczególności o tym, jak bezpieczeństwo może pomóc w zwiększeniu lojalności klientów i podniesieniu poziomu ich doświadczenia, przeczytaj naszą broszurę Ochrona przed nowoczesnymi zagrożeniami cybernetycznymi w handlu detalicznym i hotelarstwie.

Oryginalny tekst znajduje się na stronie Yubico.